Normalmente, la intención de los estudios sobre seguridad informática es más bien la de hacer de punta de lanza del marketing de tal o cual producto antimalware, en lugar de servir como análisis crítico de la situación. Una excepción a la regla – aunque no la única – es, por su alcance y exhaustividad, el Internet Security Threat Report (ISTR), que ya va por la 18ª. edición. Su responsable es la compañía Symantec, líder del sector, que presenta una masa de información recogida automáticamente por su sistema de sensores en 157 países. Algunas conclusiones abundan en asuntos y tendencias ya conocidos, pero en los últimos años ha adquirido relevancia un aspecto, el espionaje corporativo.

Aunque no tiene tanto morbo mediático como la ciberguerra que libran entre sí los estados que pueden permitírsela, sus consecuencias pueden no ser menos devastadoras para la economía. Symantec ha constatado que en 2012 ha vuelto a crecer el número de ataques a las empresas: una media global de 116 por día [y hubiera sido de 143 de haberse tomado en cuenta un incidente aislado que sufrió un banco en abril, según una nota al pie deliciosa].

El 50% de los ataques dirigidos – contra una víctima predeterminada – los han sufrido empresas de más de 2.500 empleados. Que sea el mismo porcentaje que en 2011 no es en modo alguno tranquilizador: lo más significativo del año ha sido el incremento en las que tienen menos de 250 empleados, del 18% se ha pasado al 31%. No hay que engañarse por ello; el objetivo siguen siendo las grandes, pero se buscan nuevos caminos para llegar a ellas. Según interpreta Symantec, este aparente descenso en la cadena de valor no sería tal, porque esas empresas son más vulnerables, tienen menos recursos para dedicar a la seguridad y, a la vez, mantienen estrechas relaciones con las grandes. Su interés para los espías residiría, según esta hipótesis, en que sus sistemas guardan información privilegiada sobre sus partners.

El espionaje corporativo se manifiesta en todos los sectores, pero en ninguno con tanta agudeza como en la industria manufacturera, la más atacada en 2012 con el 24% del total de ataques dirigidos (comparado con el 15% en 2011). ¿Por qué supera en gravedad al sector de finanzas y seguros, que alberga información tan valiosa? La respuesta es: por la propiedad intelectual. Son ataques altamente sofisticados, dirigidos a compañías concretas y a empleados previamente identificados. En 2012 la función interna más atacada (27% frente al 8% en 2011) fue el personal dedicado a tareas de I+D.

Este interés por la propiedad intelectual se refleja indirectamente en el descenso de los ataques a gobiernos y organizaciones públicas, que han caído del 25% al 12% en un año. En parte, la diferencia se debe a que 2011 fue el año en que grupos de hacktivistas como Anonymous o LulzSec dieron el do de pecho publicitando sus acciones, para ser obligadamente más discretos – pero no menos nocivos – desde entonces. Tanta importancia han llegado a tener estos colectivos que Symantec relaciona el descenso en el número total de brechas de seguridad (un 26% menos) a la menor difusión de sus ataques. Esto «podría indicar que el sector privado elude, mientras sea posible, informar sobre esas brechas, mientras que el sector público está obligado por ley a hacerlo»

La mayoría de las violaciones de brechas de seguridad se originó en ataques externos a las organizaciones, pero «es razonable suponer que los incidentes no confesados superan a los que se han difundido». En otro aspecto de la cuestión, el estudio ISTR recoge la utilización de los ataques de denegación de servicio (DDoS) como instrumentos de distracción: son lanzados, generalmente contra entidades financieras, antes o después de hacer una transacción no autorizada, una treta para tener ocupado al departamento de TI mientras se perpetra el fraude.

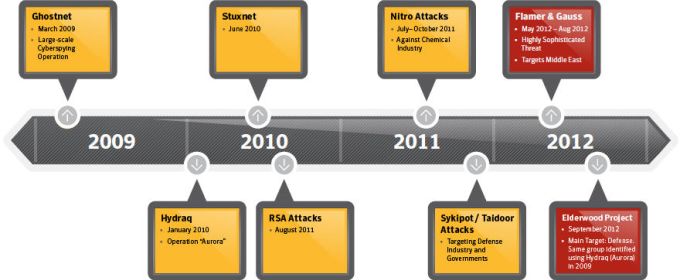

En un capítulo titulado «Ciberguerra, cibersabotaje y espionaje industrial», el informe subraya que «es difícil atribuir un ataque a un grupo específico o a un gobierno sin evidencias suficientes. La motivación y los recursos del atacante evocan a veces la posibilidad de un patrocinio estatal, pero sin encontrar evidencias de ello». Las piezas de malware más peligrosas de los últimos años [ver gráfico cronológico] como Stuxnet (2010), Flamer y Disttrack (2012), entre otros, muestran un altísimo nivel de sofisticación. «Las mismas técnicas usadas por los cibercriminales para el espionaje industrial, pueden ser usadas por un estado, u organizaciones afines, para el espionaje político […] el mayor riesgo es que ese malware pueda ir más allá del objetivo pretendido, e infectar otros ordenadores en una especie de daño colateral».

Por otro lado, en los ataques a un individuo concreto dentro de una organización, los hackers combinan ingeniería social y malware. A la víctima, las amenazas le llegan enmascaradas en textos personalizados, después de una labor de documentación e inteligencia exhaustivas. Esto hace más probable que la víctima se trague el cebo, porque reconoce en ese mensaje algún rasgo que, subjetivamente, reconoce como suyo.

La última innovación en materia de ataques dirigidos es la técnica llamada watering hole, consistente en infectar un sitio web legítimo que la víctima suele visitar, y valerse de él para instalar malware en su ordenador. El sitio anfitrión «espera hasta infectar a su víctima, igual que un león aguarda junto a una charca (watering hole)». Por ejemplo, añade Symantec, «hemos visto una línea de código script en la web de una ONG, con capacidad para infectar a los visitantes con una vulnerabilidad de día cero […] en las siguientes 24 horas, personas de 500 compañías y organizaciones distintas visitaron el sitio y se dejaron infectar. El autodenominado Elderwood Gang, autor de la treta, es necesariamente «un equipo dotado de muchos recursos por el crimen organizado o por algún estado».